- VPNは、「インターネットVPN」と「IP-VPN」に大別されます。

- 「インターネットVPN」は個人向けで、公共のインターネット回線を利用し暗号化技術によってセキュリティを確保します。

- 「IP-VPN」は企業向けで、通信事業者の閉域IP網を利用して高いセキュリティと安定した通信品質を実現します。

![[VPN]「専用ネットワークを仮想化する」とは?(インターネットVPNとIP-VPN)](https://chiilabo.com/wp-content/uploads/2021/08/sakurotu-ga-ru2.jpg)

VPNの「仮想専用ネットワーク」ってイメージは、IP-VPNの方が想像しやすい気がする。

1. 「VPN」と一口に言ってもだいぶ違う

「VPN」は、「Virtual Private Network(仮想専用ネットワーク)」の略です。

しかし、「インターネットVPN」と「IP-VPN」では、技術的な仕組みが大きく異なるので、単に「VPN」と一括りにすると誤解が生じやすいです。

- 「仮想専用ネットワーク」というイメージは、企業の拠点間通信で使われる「IP-VPN」に近いです。

- 一方、スマートフォンやパソコンで関係するのは「インターネットVPN」で、「暗号通信による中継」に近いです。

ざっくり言うと、IP-VPNは企業や組織が使う業務用で、インターネットVPNはより個人ユーザー向けです。

1-1. インターネットVPNとIP-VPNの共通点

でも、どっちもVPNなんだよね。

IP-VPNとインターネットVPNは仕組みが異なります。

しかし、両者に共通するのは、離れた場所にあるネットワーク同士を安全につなぐ技術である、ということ。

どちらも既存の通信インフラを利用して、専用線を敷設するよりも低コストでネットワークを構築できます。

つまり、物理的には共有されているネットワークを論理的に分離して、仮想的な専用ネットワークを作り出します。

そのため、暗号化技術を使用してデータを保護します。

IP-VPNとインターネットVPNの大きな違いは、利用する通信インフラです。

閉域IP網を用意するのか、インターネットをそのまま使うのかです。

しかし、それによって利用範囲が変わってきます。

| 比較項目 | インターネットVPN | IP-VPN |

|---|---|---|

| 用途 | リモートアクセス, 小規模な拠点間通信 | 大規模な拠点間通信, 高品質な通信が必要な場合 |

| 導入の容易さ | 比較的容易に導入可能 | 通信事業者との契約が必要で高コスト |

| ネットワーク | インターネット網を利用 | 通信事業者の閉域IP網を利用 |

| セキュリティ | 暗号化により通信を保護 (IPSec, SSL/TLS) | 閉域網により高いセキュリティを実現 |

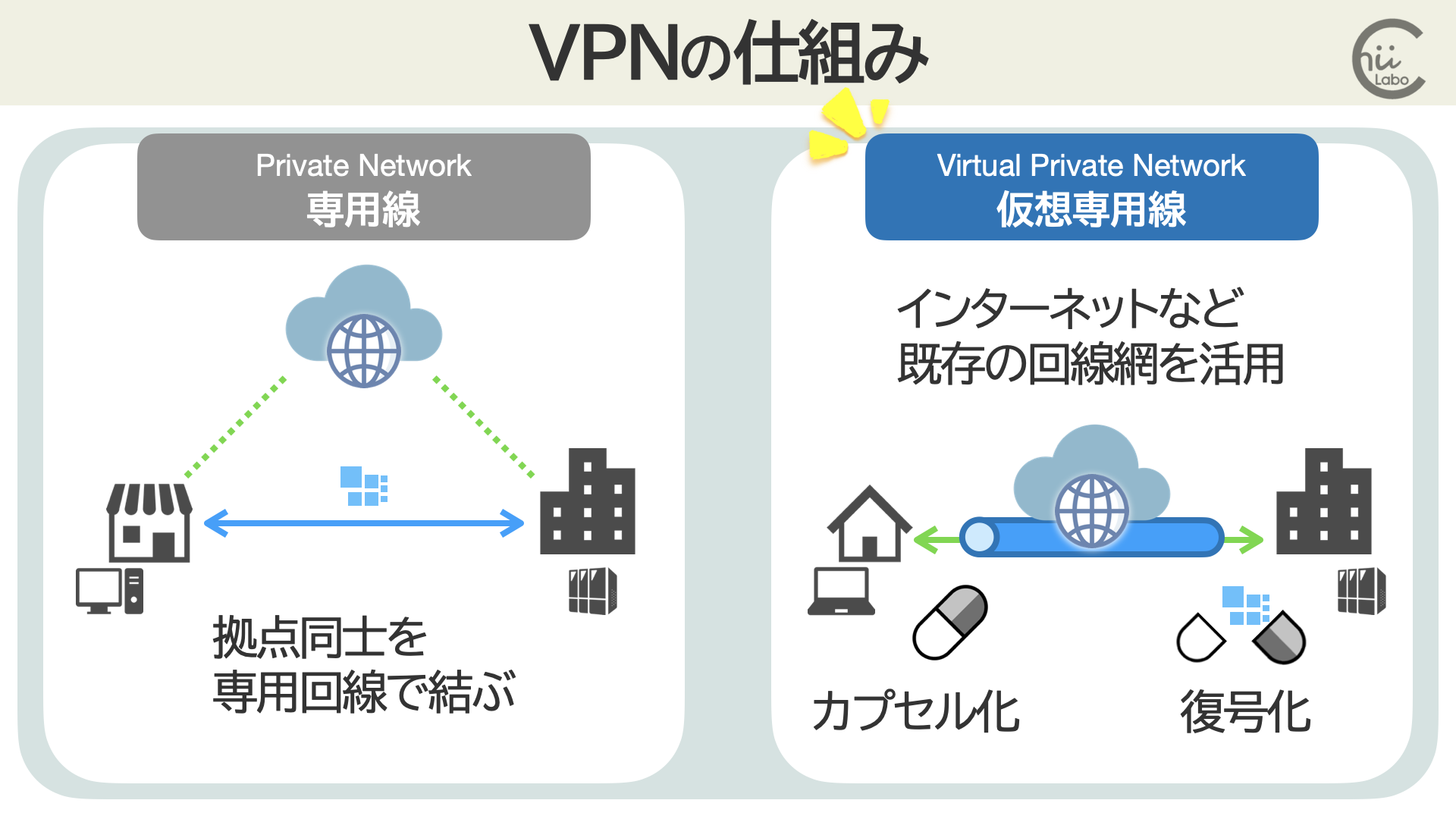

2. 専用ネットワークを仮想化する

そもそも、専用ネットワークって何?

まずは、VPNから「仮想」と除いたものである、

「専用ネットワーク(Private Network)」を考えてみます。

身近な専用ネットワークといえば、「LAN(ローカル・エリア・ネットワーク)」があります。

職場内のパソコンやプリンタ、データサーバーなど共用するために、ネットワークでつなぎます。

また、外部からは利用できないように制限しています。

しかし、企業活動ではもっと広い範囲でデータを共有したいケースがあります。

たとえば、店舗がたくさんある場合、各店舗のデータを集計したり、顧客データを一元管理する必要があるからです。

ケーブル(専用線)を伸ばして全ての店舗同士をつなげば可能です。

しかし、実際に敷設・管理するのは大変です。

2-1. IP-VPNとは?

プライベートネットワークを広範囲に設置するのは費用がかかります。

他方、既存のインターネット回線を使うなら安上がりですが、今度は不正アクセスが心配です。

そんなときの折衷案が「IP-VPN」です。

「IP-VPN」は、通信事業者が提供する閉域のIP網を使ってネットワークを構築します。

インターネットから隔離された専用のネットワークを使うため、高いセキュリティと安定した通信品質を実現でき、複数拠点間の通信や大容量データの送受信に適しています。

通信事業者の持つ「でっかいLANみたいなもの」につなぐんだね。

2-2. 接続するにはお金がかかる

IP-VPNサービスを利用する場合、

まず通信事業者の提供する IP-VPN に接続し、

それを経由して目的の機器(社内システム)につなぐ、

という流れになります。

IP-VPNに接続するには、各拠点に専用線の敷設工事やVPN装置の設置などが必要になります。

- 専用線接続:

専用線を利用して企業の拠点とIP-VPNを接続する - インターネット接続:

インターネットを介してIP-VPNに接続する

セキュリティを確保するためにVPN装置が必要 - モバイル接続:

携帯電話網を利用してIP-VPNに接続する

モバイルVPN装置やSIMカードの設定が必要

IP-VPNはもともと拠点間接続を主目的として設計されています。

リモートアクセスにはコスト面で適しません。

2-3. 物理的に共有しているが論理的に分離されている(仮想)

閉域IP網は、物理的には複数の企業で通信事業者が提供するインフラを共有しています。

しかし、アクセス制御・暗号化、ルーティング設定などによって各企業のネットワークは論理的に分離されています。

つまり、完全に「自社だけのネットワーク」というわけではないものの、実質的(virtual)には「専用のネットワーク」といえるわけです。

これが「VPN:仮想専用ネットワーク」です。

3. インターネットVPN

もう少し安価な選択肢としてあるのが、「インターネットVPN」。

公共のインターネット回線を利用するため、IP-VPNに比べてコストを低くできます。

ただし、セキュリティは主に暗号化技術に依存しています。

不特定多数の端末と物理的に分離されているわけではないことには注意が必要です。

通常 個人が利用する「VPN」といえば、「インターネットVPN」のことです。

まず、インターネットを経由して社内システムに(安全に)接続できるようにします。

このときに機密情報を保護するため、

接続の許可は「ファイアーウォール」で管理し、

やり取りするデータは「インターネットVPN」で暗号化します。

インターネットは本質的にオープンなネットワークです。

インターネットVPNを使用しないとデータが平文で送信され、途中経路で悪意のある第三者に傍受されるリスクがあるからです。

3-1. インターネットVPNの仕組み

インターネットVPNは、公共のインターネットを利用して安全な通信を実現する技術です。

- パケットのカプセル化:

VPNクライアント(例:スマートフォンやPC)は、

送信するデータをIPパケットに分割し、

それを別のIPパケットで包み込む - データの暗号化:

傍受されても内容が読み取れないように、

カプセル化されたパケットを暗号化する。

この部分がインターネットVPNのセキュリティの要。

IPsecやSSL/TLSなどの暗号化プロトコルによる。 - 認証:

パケットの完全性と送信元の正当性が確保するため、

暗号化されたパケットに認証ヘッダを追加する。 - トンネリング:

カプセル化、暗号化、認証されたパケットをインターネット上でVPNサーバーに向けて送信する。

この過程が「トンネリング」と呼ばれる。 - VPNサーバーでの処理:

VPNサーバーでパケットが復号化、認証、デカプセル化される。

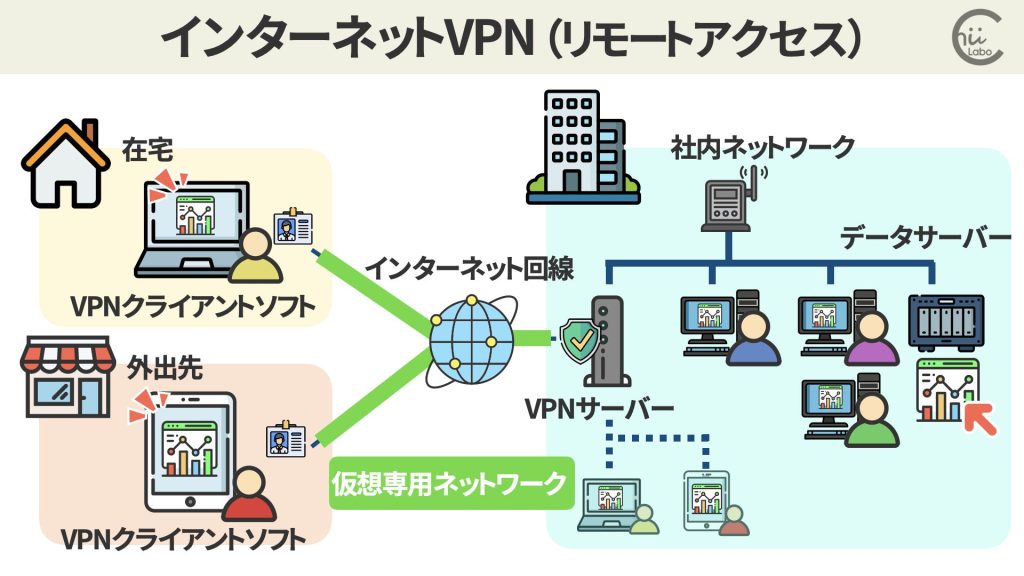

3-2. インターネットVPNの接続用アプリ

インターネットVPNでリモートアクセスできるようにするには、社内にVPN機器の設置が必要です。

一方、リモートアクセス用のパソコンの方は、「VPNクライアントソフトウェア」を入れます。

つまり、接続用アプリをインストールして設定しておけば、インターネットを介してVPNサーバーに接続し、社内ネットワークにリモートアクセスできます。

![[VPN]「専用ネットワークを仮想化する」とは?(インターネットVPNとIP-VPN)](https://chiilabo.com/wp-content/uploads/2024/08/image-3-1024x576.jpg)

![[WordPress]ブロックエディタに「書式のクリア」のショートカットキーを追加した(functions.php)](https://chiilabo.com/wp-content/uploads/2024/08/image-3-2-1024x576.jpg)