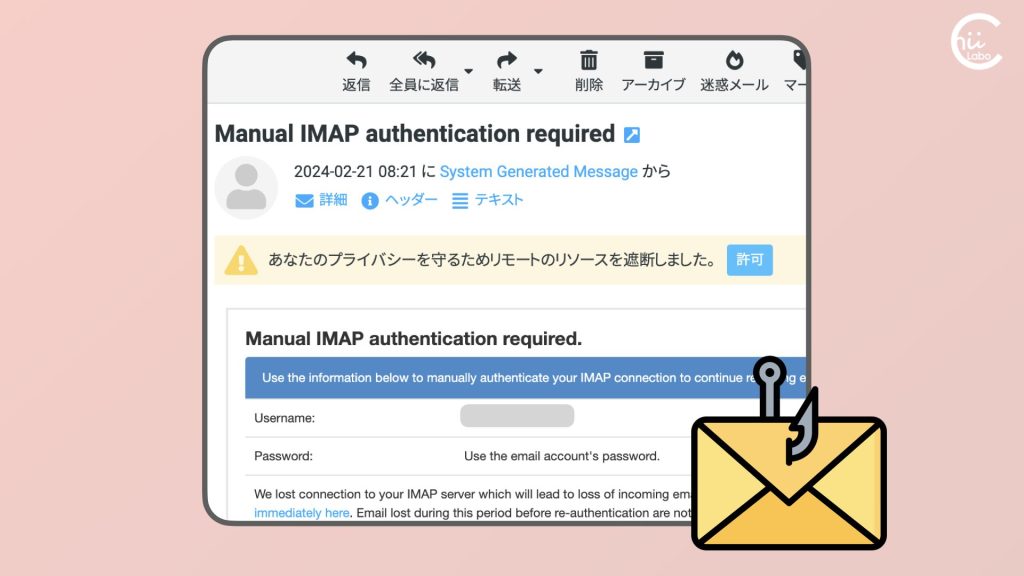

- また、メールサービスからの障害通知を装った、詐欺メールが届きました。

- 本文内のリンクは、「IPFS」を悪用した偽サイトに誘導するものでした。

- 攻撃者は、メールの信憑性を高めるためにDKIM設定をしていました。

詐欺メールもどんどん技術的に巧妙になっていくね。

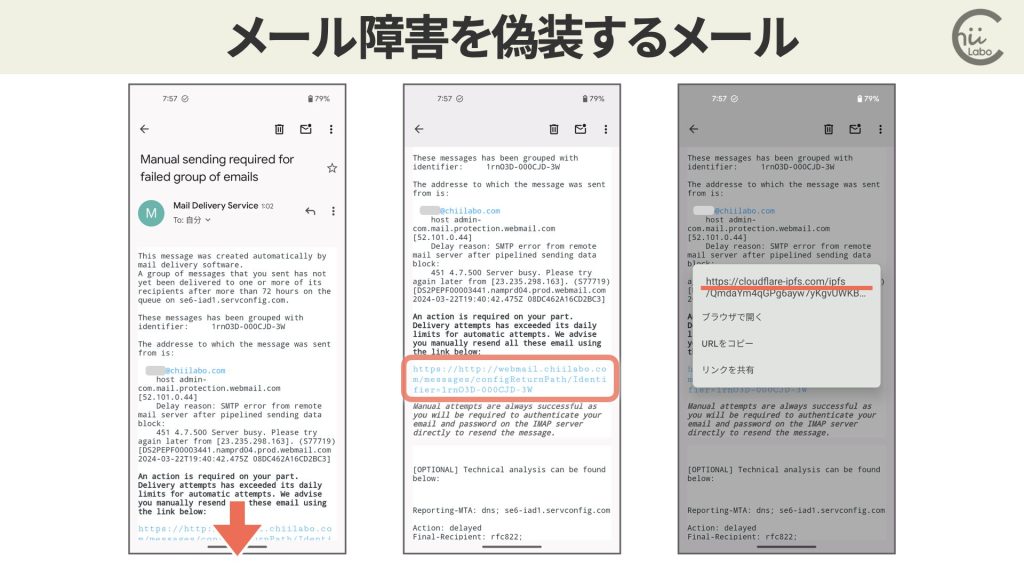

1. メールの配信障害を装うメール

また、メールサービスのエラー通知を装った詐欺メールが届きました。

件名は「Manual sending required for failed group of emails(複数の失敗したメールに手動送信が必要)」というものでした。

詐欺メールでは、「送信したメールが配信されていないので、IMAP サーバーで電子メールとパスワードを直接認証して再送信せよ」と書かれていました。

2. リンク文字列と中身が一致しない(cloudflare-ipfs.com)

本文内のリンクは https が重複する不自然な文字列で、

「https://http://webmail.chiilabo.com/messages/configReturnPath/Identifier=〜」

となっていました。

「https://http://」は、さすがに変だね。

実際のリンク先は文字列と一致しないもので、

「https://cloudflare-ipfs.com/ipfs/〜#〜@chiilabo.com」

というURLが設定されていました。

「cloudflare-ipfs.com/ipfs」は、「IPFS」という分散ファイルシステム。

IPFSには誰でもファイルを保存できるので、正規のメールサービスのログインページが設置されることはありえません。

当然アクセスすると、偽のログインページが表示されました。

普段のメール画面とは全く異なるもので、適当に作られていました。

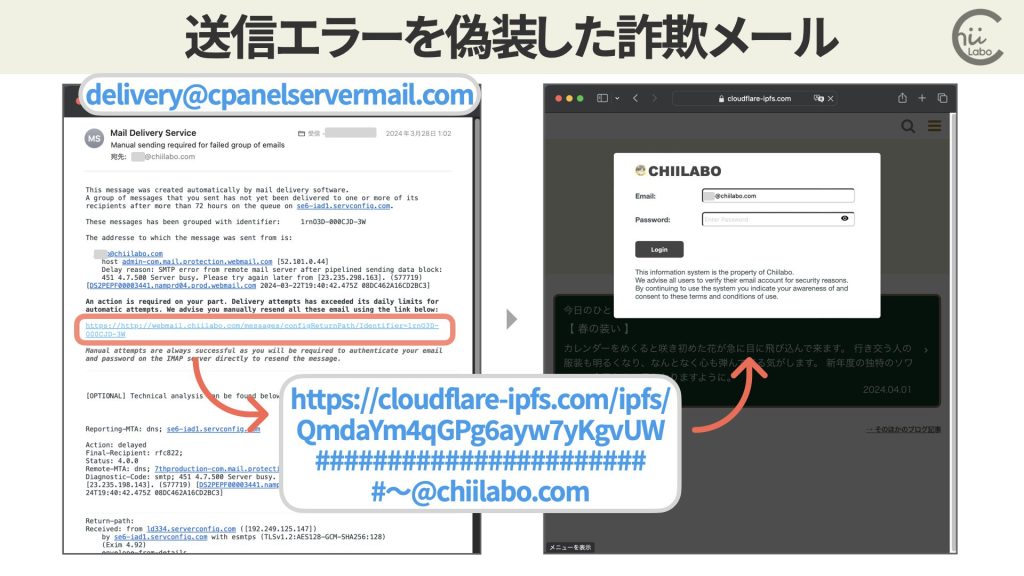

3. 送信元について(cpanelservermail.com)

差出人のメールアドレスは、「delivery@cpanelservermail.com」でした。

「cPanel」は、サーバー管理ツールの名前で、本物のメールサービスプロバイダとは無関係です。

3.1. 詐欺メールがDKIM(改ざん防止)に対応していた

ただし、「cpanelservermail.com」は、攻撃者がドメインを所有しているようです。

というのも、メールのソースを見ても、「Received」や「DKIM」は正しいものだったからです。

Received: from mta0.cpanelservermail.com ([158.255.213.28]:54623)

(…)

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; s=default; d=cpanelservermail.com;

最近は、詐欺メールでもDKIMに対応しているんだね。

まぁ、攻撃者からのメールが改ざんされていなくても、危険には変わりないんだけど。

4. 詐欺メールの本文

メールの内容を和訳すると、以下のようになります。

複数の失敗したメールに手動送信が必要

このメッセージはメール配信ソフトウェアによって自動的に作成されました。

あなたが送信したメッセージのグループは、そのグループの 1 つ以上のメッセージにまだ配信されていません。

se6-iad1.servconfig.com のキューに 72 時間以上残った受信者。これらのメッセージは、識別子 1rnO3D-000CJD-3W でグループ化されています。

メッセージの送信元アドレスは次のとおりです。

〜@chiilabo.com

ホスト admin-com.mail.protection.webmail.com [52.101.0.44]

遅延の理由: パイプライン送信データ ブロック後のリモート メール サーバーからの SMTP エラー:

451 4.7.500 サーバーがビジーです。 後ほど[23.235.298.163]から再度お試しください。 (S77719) [DS2PEPF00003441.namprd04.prod.webmail.com 2024-03-22T19:40:42.475Z 08DC462A16CD2BC3]お客様側でのアクションが必要です。 配信試行が 1 日あたりの自動試行制限を超えました。 以下のリンクを使用して、これらの電子メールをすべて手動で再送信することをお勧めします。

https://http://webmail.chiilabo.com/messages/configReturnPath/Identifier=1rnO3D-000CJD-3Wメッセージを再送信するには、IMAP サーバーで電子メールとパスワードを直接認証する必要があるため、手動による試行は常に成功します。

このあとに、捏造したメールエラー情報が書かれていました。

This message was created automatically by mail delivery software.

A group of messages that you sent has not yet been delivered to one or more of its

recipients after more than 72 hours on the queue on se6-iad1.servconfig.com.These messages has been grouped with identifier: 1rnO3D-000CJD-3W

The addresse to which the message was sent from is:

〜@chiilabo.com

host admin-com.mail.protection.webmail.com [52.101.0.44]

Delay reason: SMTP error from remote mail server after pipelined sending data block:

451 4.7.500 Server busy. Please try again later from [23.235.298.163]. (S77719) [DS2PEPF00003441.namprd04.prod.webmail.com 2024-03-22T19:40:42.475Z 08DC462A16CD2BC3]An action is required on your part. Delivery attempts has exceeded its daily limits for automatic attempts. We advise you manually resend all these email using the link below:

https://http://webmail.chiilabo.com/messages/configReturnPath/Identifier=1rnO3D-000CJD-3WManual attempts are always successful as you will be required to authenticate your email and password on the IMAP server directly to resend the message.

[OPTIONAL] Technical analysis can be found below:

Reporting-MTA: dns; se6-iad1.servconfig.com

Action: delayed

Final-Recipient: rfc822;

Status: 4.0.0

Remote-MTA: dns; 7thproduction-com.mail.protection.serv32983.com

Diagnostic-Code: smtp; 451 4.7.500 Server busy. Please try again later from [23.235.198.143]. (S77719) [DS2PEPF00003441.namprd04.prod.outlook.com 2024-03-24T19:40:42.475Z 08DC462A16CD2BC3]

Return-path:

Received: from ld334.serverconfig.com ([192.249.125.147])

by se6-iad1.servconfig.com with esmtps (TLSv1.2:AES128-GCM-SHA256:128)

(Exim 4.92)

envelope-from-details

id 1rnO3D-000CJD-3W; Mon, 25 Mar 2024 15:26:10 -0400

DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; c=relaxed/relaxed;

d=luxxel.clothing; s=default; h=Content-Type:MIME-Version:Message-ID:Date:

Subject:Cc:To:From:Sender:Reply-To:Content-Transfer-Encoding:Content-ID:

Content-Description:Resent-Date:Resent-From:Resent-Sender:Resent-To:Resent-Cc

:Resent-Message-ID:In-Reply-To:References:List-Id:List-Help:List-Unsubscribe:

List-Subscribe:List-Post:List-Owner:List-Archive;

bh=XkrvKsYjNga+qukyEGaBL〜;

Received: from [64.239.239.90] (port=51814 helo=DESKTOP95UJ3VU)

by ld334.inmotionhosting.com with esmtpsa (TLS1.2) tls TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

(Exim 4.96.2)

id 1rnO3A-00AwN7-0v;

Date: Thu, 25 Mar 2024 12:26:04 -0700

Message-ID: <074d01da7bc5$9e0df6e0$da29e4a0$>

MIME-Version: 1.0

Content-Type: multipart/related;

boundary=”—-=_NextPart_000_074E_01DA7B8A.F1B07E70″

X-Mailer: Microsoft Outlook 16.0

Thread-Index: Adp7xQAa5tCO4IDNQmuPA+tcK81EcQ==

Content-Language: en-us

X-Get-Message-Sender-Via: ld334.inmotionhosting.com: authenticated_id: 〜@chiilabo.com

X-Authenticated-Sender: ld334.inmotionhosting.com: 〜@chiilabo.com

X-Originating-IP: 192.249.125.147

X-SpamExperts-Domain: ld334.inmotionhosting.com

X-SpamExperts-Username: 192.249.125.147

Authentication-Results: servconfig.com; auth=pass smtp.auth=192.249.125.146

X-SpamExperts-Outgoing-Class: ham

X-SpamExperts-Outgoing-Evidence: Combined (0.18)

X-Recommended-Action: accept

X-Filter-ID: Pt3MvcO5N4iKaDQ5O6lk〜

X-Report-Abuse-To: spam@se9-lux1.servconfig.com

![[mixhost] 独自メールをGmailに対応させた(SPFレコードの登録)](https://chiilabo.com/wp-content/uploads/2024/02/image-13-2-1024x576.jpg)