- お問合せメールにはよく迷惑メールが届きます。

何気なくリンクを開いたところ、教室サイトに「ログイン画面」が表示される偽画面が出てきました。 - 気になったのが、WordPressの管理者バーも表示されていたこと。

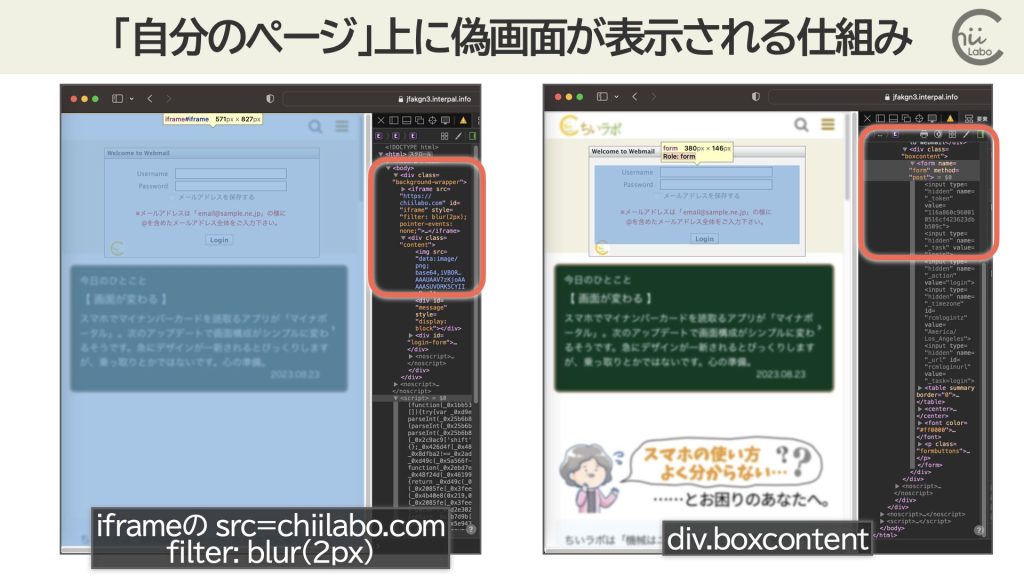

偽サイトにアクセスしたときに ブラウザ内の何らかの情報が抜き取られてしまったのかと不安になりました。 - しかし、サイト内を確認すると iframe(インラインフレーム)で教室サイトを表示させた上に、偽のログイン画面を重ねているだけでした。

- 偽サイト側からはインラインフレーム内のデータにアクセスできないので、管理情報が抜き取られたわけではなさそうです。

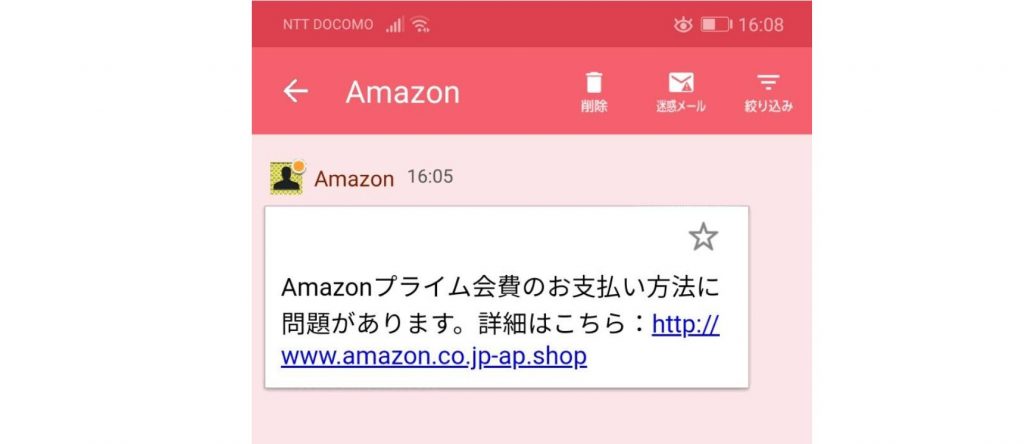

1. 迷惑メールと偽サイト

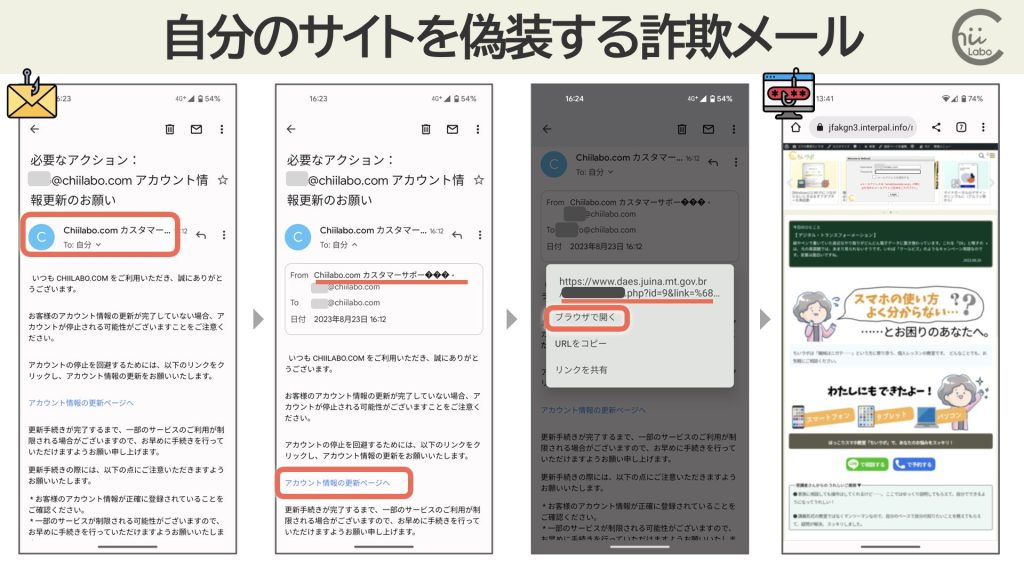

「Chiilabo.com カスタマーサポート」を騙るメールが届いていました。

必要なアクション:〜@chiilabo.com アカウント情報更新のお願い

いつも CHIILABO.COM をご利用いただき、誠にありがとうございます。

お客様のアカウント情報の更新が完了していない場合、アカウントが停止される可能性がございますことをご注意ください。

アカウントの停止を回避するためには、以下のリンクをクリックし、アカウント情報の更新をお願いいたします。

アカウント情報の更新ページへ

更新手続きが完了するまで、一部のサービスのご利用が制限される場合がございますので、お早めに手続きを行っていただけますようお願い申し上げます。

更新手続きの際には、以下の点にご注意いただきますようお願いいたします。

- お客様のアカウント情報が正確に登録されていることをご確認ください。

- 一部のサービスが制限される可能性がございますので、お早めに手続きを行っていただけますようお願いいたします。

何かご不明な点がございましたら、お気軽にお問い合わせください。

敬具、

CHIILABO.COM カスタマーサポート

メールサービスに擬態して、アカウント情報を盗み取ろうとするフィッシングメールです。

CHIILABO.COMの部分には、自分のメールアドレスのドメイン名(@より後ろの部分)が入ります。

「はいはい、いつもの迷惑メールね」と思って、どんな偽サイトかアクセスしてみました。

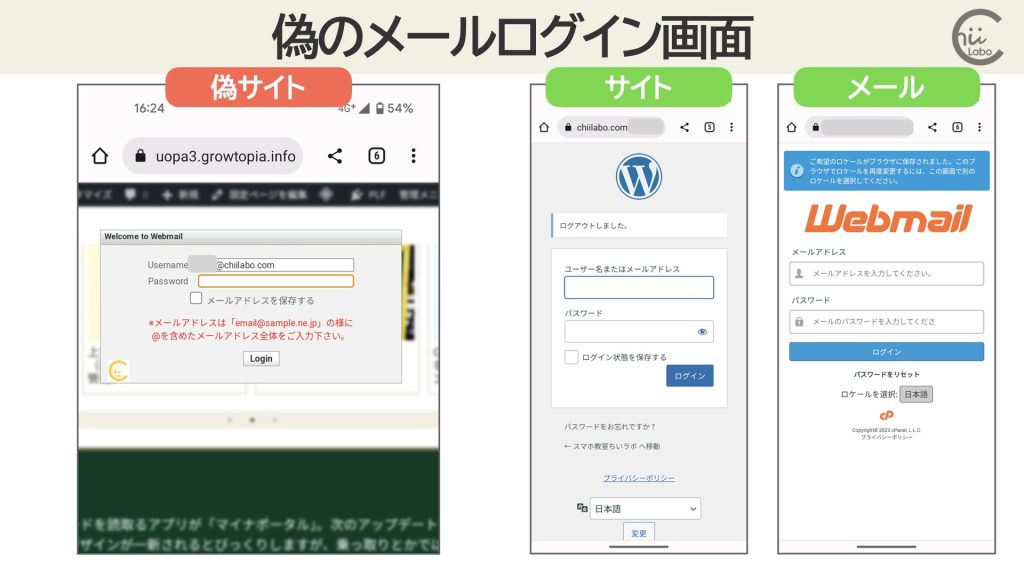

すると、ウェブメールのログイン画面を模したページが表示されました。

ちなみに、サイトの管理画面やWebメールのログイン画面とは全然違います。

どうも、サイトのトップページから適当に生成しているようです。

一番、引っかかると困るのは、会社のメールの場合。

特にふだんメールソフトでメールを閲覧している場合、ウェブメールのログイン画面の違いに気づきにくいかもしれません。

(その場合は、自分のパスワードを把握していないことも多いと思いますが…)

いずれにしても、間違っても正しいパスワードを入れてはいけません。

2. よく見ると偽サイトなのに……

ところで、よく見るとサイトのアクセス情報がぼやけて表示されていました。

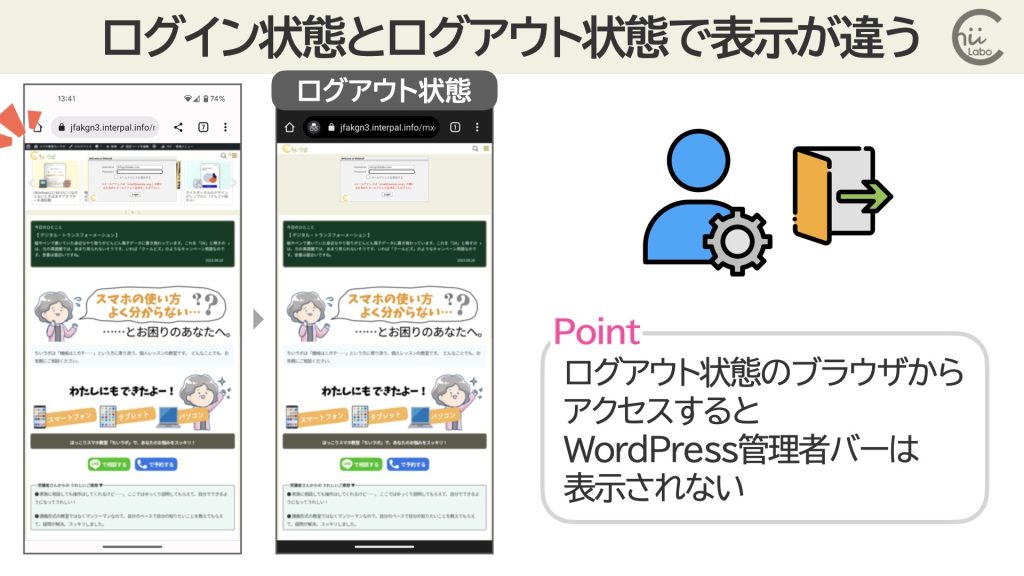

これは、ログイン状態でWordPresサイトを表示したときに、管理者バーで表示される情報です。

「しまった! ブラウザのCookie内のログイン情報でも漏れて、管理画面のスクリーンショットを撮られてしまったのか?」と不用意に偽サイトにアクセスしたことを後悔しました。

2.1. 「自分のページ」上に偽画面が表示される種明かし

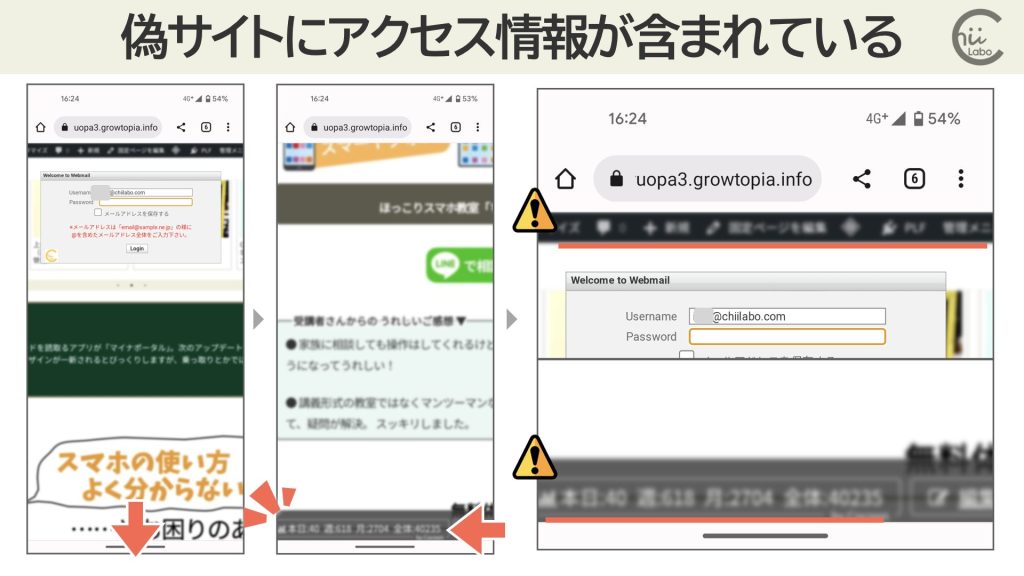

しかし、落ち着いて考えると、マルウェアでも仕込まない限り、外部サイトからブラウザのCookieを自由に読み込むことはできないはず。

一度、別の初期状態のスマホからもアクセスし直してみました。

すると、今度は管理者バーの情報はありません。

偽サイトは、スクリーンショット画像を表示しているわけではなさそうです。

あらためて、安全なPCブラウザから偽サイトの仕組みを検証してみました。

すると、偽サイトは二重構造になっていることがわかりました。

偽サイト内に、インラインフレームとして「chiilabo.com」を表示させ、それに「ぼかし効果(blur)」をかけています。

その上に重ねるように「偽のログイン画面」を表示させていたのです。

ですので、背面にログイン状態で表示される画面がそのまま表示されていたわけです。

情報伝達の経路としては、偽サイト内のインラインフレームの画面は、 chiilabo.comから偽サイトを経由せずに、直接 ブラウザに届いています。

アクセス情報やログイン情報が漏れたわけではないことがわかりました。

迷惑メールのリンクを押したぐらいでは、「リンクが押された」というアクセス情報ぐらいしか取られないはずです。

しかし、あらためて迷惑メールのリンクは触っては危険だと再認識しました。

良い子は真似しちゃダメだよ。

3. 偽ページの動作

偽サイトに適当なパスワードを入力してみます。

「login failed」という表示が出てきて、それ以上は進めません。

ただし、操作していると「このサイトにアクセスできません」というメッセージが表示されることがありました。

「http://%3C/?php〜」というURLにアクセスしようとしていました。

どうも、URLを見るとphp echo trim(strstr(〜))などと書かれているので、文字列展開に失敗しているようでした。

3.1. 詐欺リンクのリダイレクト構造

ちなみに、迷惑メールから偽サイトへのリダイレクトを見てみると、

link内にURLエンコードで外部サイトがあり、

そこにリダイレクト先が登録されているようでした。

3.2. パラメータを変えてみる

最後のuidの部分を「example@gmail.com」に変更してみました。

すると、背景のインラインフレームを変更できました。

3.3. 公共機関のローカルページが踏み台になっている

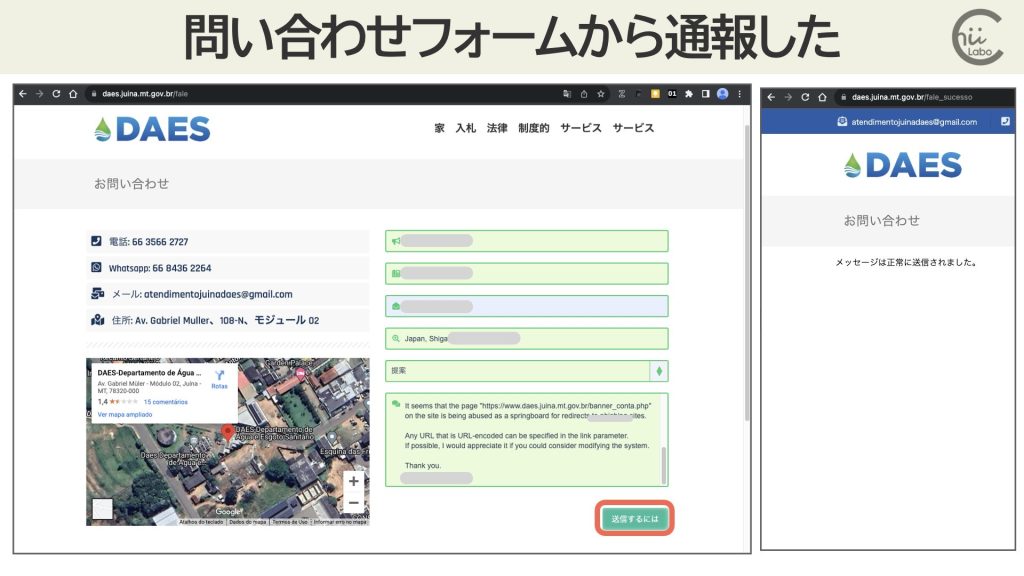

ちなみに、「.br」というブラジルのトップレベルドメインが珍しいので調べてみました。

実は、「daes.juina.mt.gov.br」というドメインはブラジル国内の市役所のものでした。

どうも、サイト内のPHPページ(アカウントバナー生成するPHPのようです)が、任意のURLを受け取ってリダイレクトできるようになってしまっているようです。

そこで、「問い合わせ」から状況を通報しました。

![[Windows11] Wi-Fiにつながらないときは完全シャットダウン](https://chiilabo.com/wp-content/uploads/2023/08/image-8-44-1024x576.jpg)

![自動広告付き検索のボタンの試作機能[AdSense Labs]](https://chiilabo.com/wp-content/uploads/2023/08/image-9-2-1024x576.jpg)