URLって単純なようで、意外と奥が深いんだね。

1. ホモグラフ攻撃とは?

ニュース番組でのネット・セキュリティについての解説で誤りが含まれていた、と話題になっていました。

URLの理解が深まる きっかけになるので、取り上げたいと思います。

下のスライドの解説に、「誤り」があるそうです。

「ホモグラフ攻撃」の解説自体は合っています。

実態にそぐわないのは「例」の方です。

本物のサイトと似た別の文字に置き換えたURLを使い

偽サイトに誘導するフィッシング手法

「ホモグラフ(homograph)」とは、もともと「同形異義語」。

「綴りは同じであるが、意味の違う単語」という意味です。

2. ホモグラフ攻撃の事例

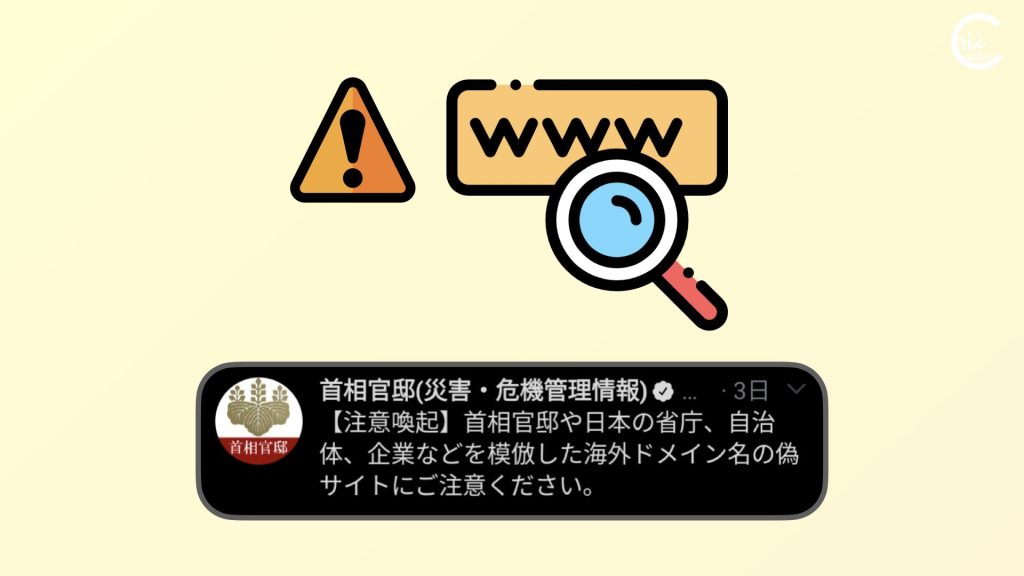

迷惑メール・迷惑メッセージには、紛らわしいURLが書かれていることがよくあります。

例えば、「amazon.com」を「amrazoin.com」などとするのが典型的な「ホモグラフ攻撃」です。

あるいは、「amazon.co.jp.wookman.top」のように、偽サイトのサブドメインにしているケースもありました。

![[Amazon] セキュリティの偽メールを見分ける2つのコツ(Gmailアプリの場合)](https://chiilabo.com/wp-content/uploads/2021/03/ScreenShot-2021-03-31-13.19.41.jpg)

先頭部分だけを読むと、本物と勘違いしてしまいやすいです。

3. 「トップレベルドメイン」の偽物は作りにくい(コスト)

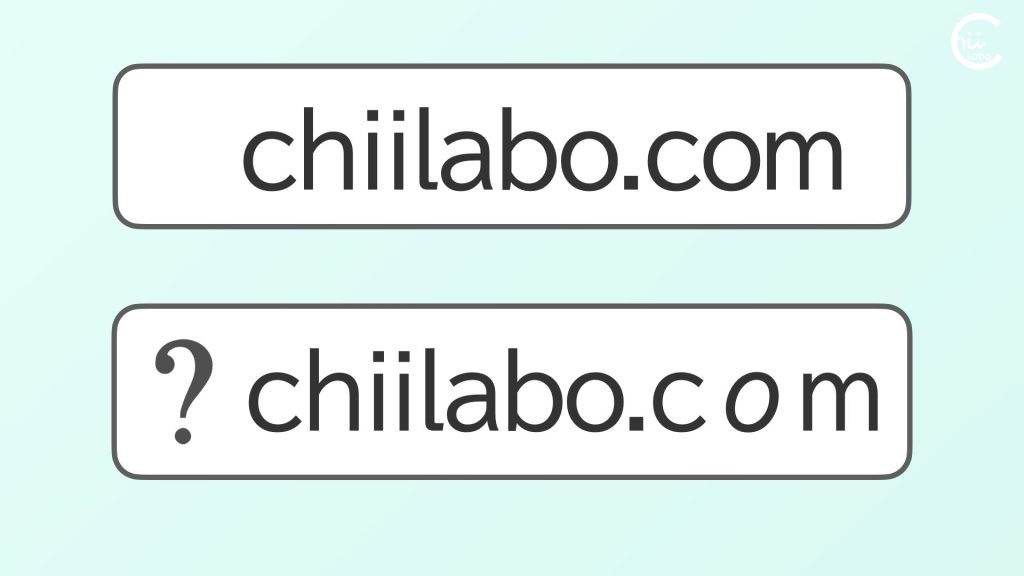

元の「例」では別の文字の置き換え方に「誤り」があります。

「BAISOKU.cοm」という部分です。

「.com」の「o」の部分を似た別の文字「ο」(ギリシャ文字のオミクロン)に改変しています。

確かに「ホモグラフ攻撃」ではあります。

しかし、「.com」のような「トップレベルドメイン(TDL)」は、簡単には偽物を取得できません。

通常 偽サイトはその手前の部分が改変されるはずだからです。

4. ギリシャ文字の「ο(オミクロン)」とPunycode変換

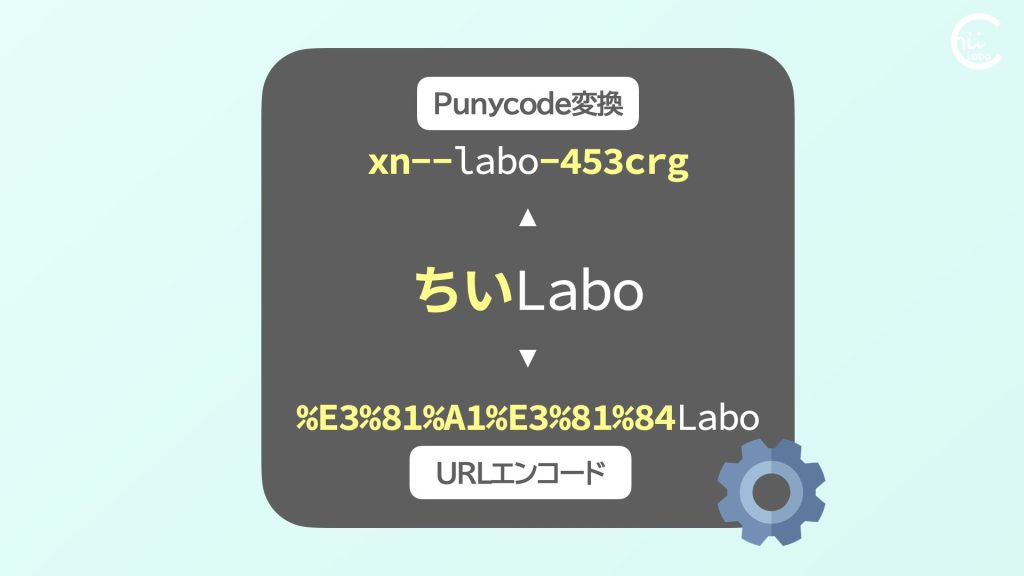

仮に、「.cοm」(オミクロン)を含むドメインを取得していたらどうなるのでしょうか?

最近は ASCII文字以外のドメインを作成すること自体は可能です。

現実的にはありえませんが、仮にトップレベルドメインが偽装されていたとします。

すると、ギリシャ文字はマルチバイト文字なので、Punycode変換という置き換えが発生します。

例えば、「chiilabo.cοm」だと「chiilabo.xn--cm-jbc」となります。

| 国際化ドメイン | 変換後 |

|---|---|

| chiilabo.cοm | chiilabo.xn--cm-jbc |

アドレスバーを見れば違いには気づくことはできますが、一見して紛らわしいのは確かです。

5. 「数学用英数字」の置き換え

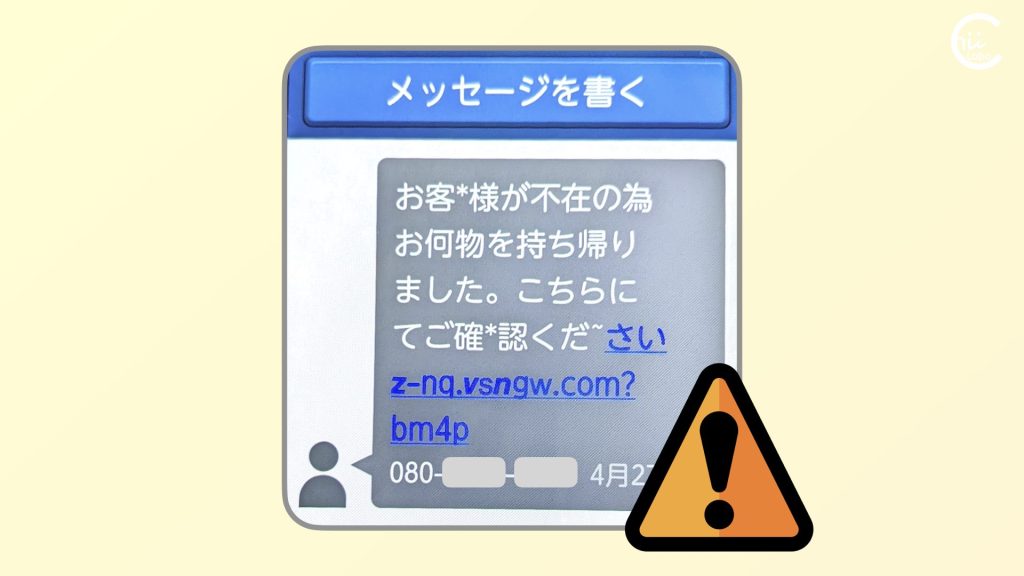

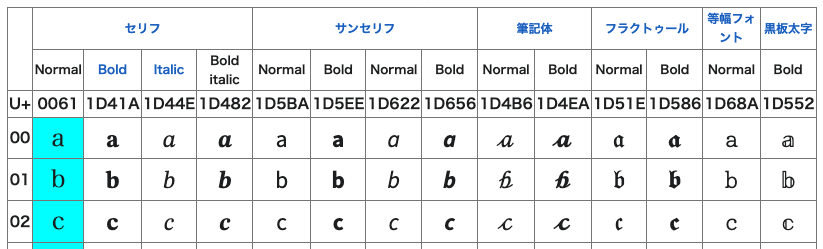

ほかの「別の文字」の例として、「数学用英数字1」と方法もあります。

英数字の異体字です。

しかし、こちらはフィッシング攻撃での目的は「ホモグラフ攻撃」とはちょっと違います。

というのも、偽メッセージのURLに「数学用英数字」を含めても、似た別のURLに誘導するということはできないからです。

「数学用英数字」は、メッセージアプリの処理の中で、通常の英数字に置き換わってアクセスされます。

詐欺メッセージが数学用英数字を含んだリンクにするのは、迷惑SMSフィルターのブラックリストから逃れるのが目的だと考えられます。

さっきの例だと、結局 「.com」になっちゃうんだね。