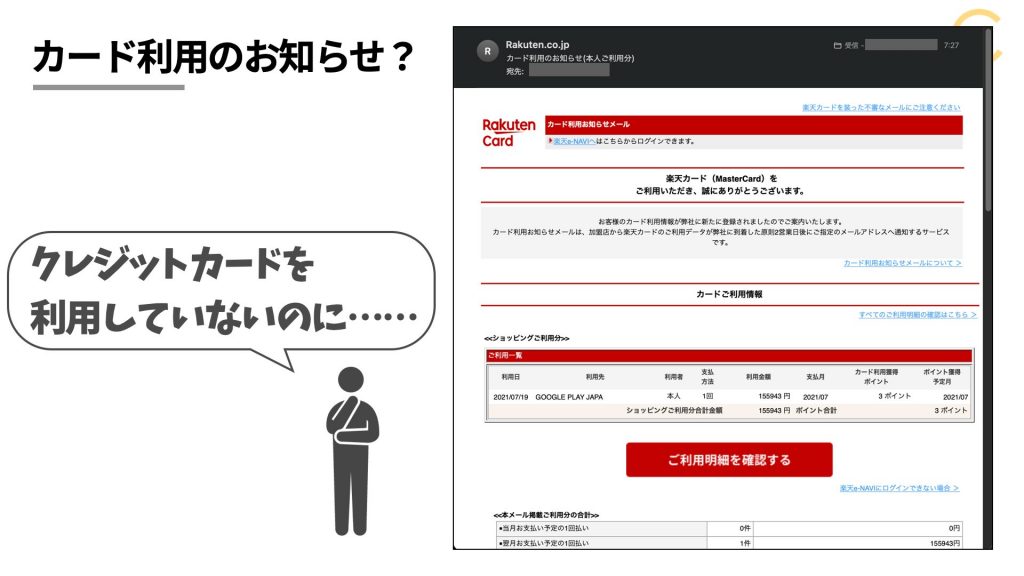

「Rakuten.co.jp」から「カード利用のお知らせ(本人ご利用分)」というメールが届きました。

しかし、カード利用情報をみると、「155943円」が「GOOGLE PLAY JAPA」で利用されているようなのですが、身に覚えがありません。

1. 利用明細を確認してみると……

もしかして、不正利用されたんですかね?

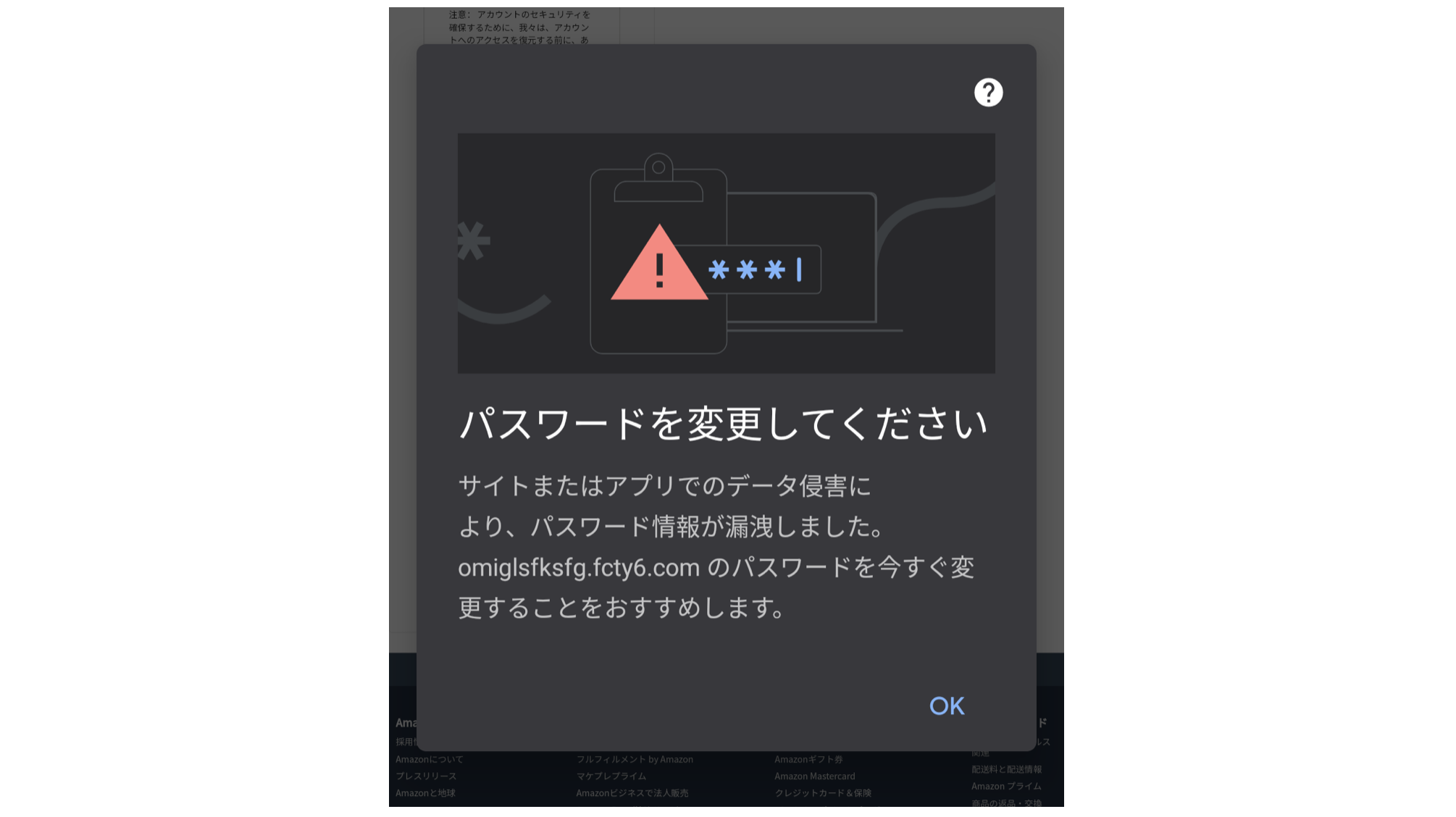

詳しく明細を確認しようと思うと、ログイン画面が表示されました。

1.1. パスワードを入力する前にすること

ここでちょっと一呼吸。

パスワードを入力する前に、必ずすること。

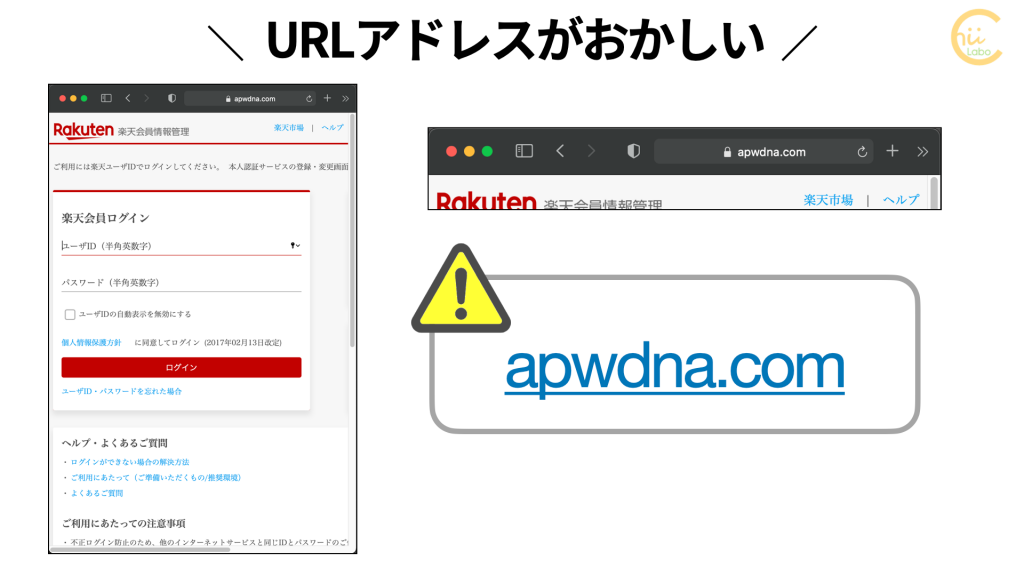

それは、URLアドレスを確認することです。

慌ててリンクを押してしまいましたが、偽サイト(フィッシング サイト)です。

2. 本当に偽メールなのかはっきりさせたい

インターネットは一度閉じて、メールをもう一度よく見ます。

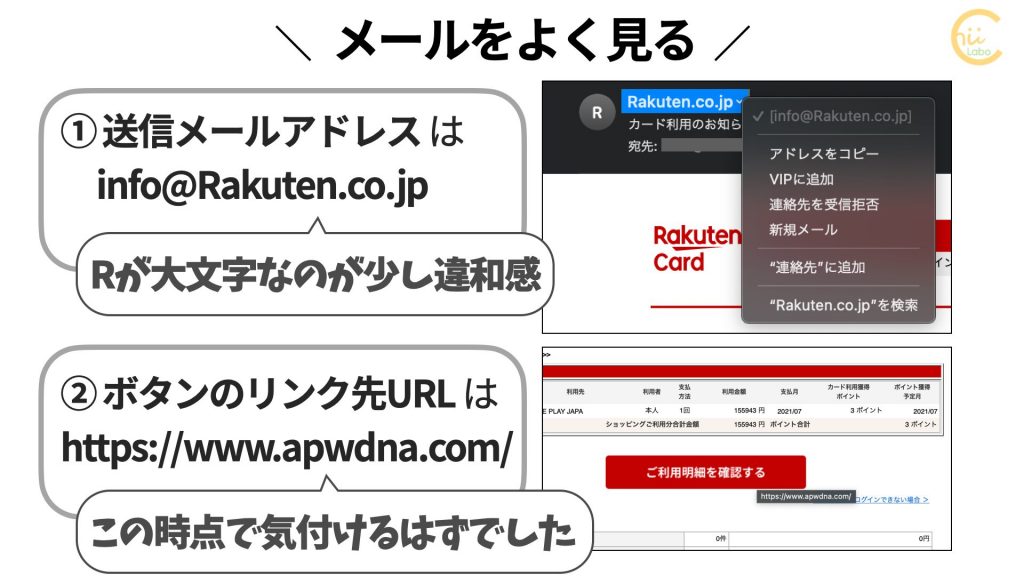

送信者のメールアドレスは、改めてみると大文字が含まれていて、少し違和感があります。

ボタンのURLは、全然別物です。やっぱりメールのボタンは、慎重に押す必要がありますね。

ほかにも利用額が155943円なのに、3 ポイントの付与、というのもツッコミポイントですね。

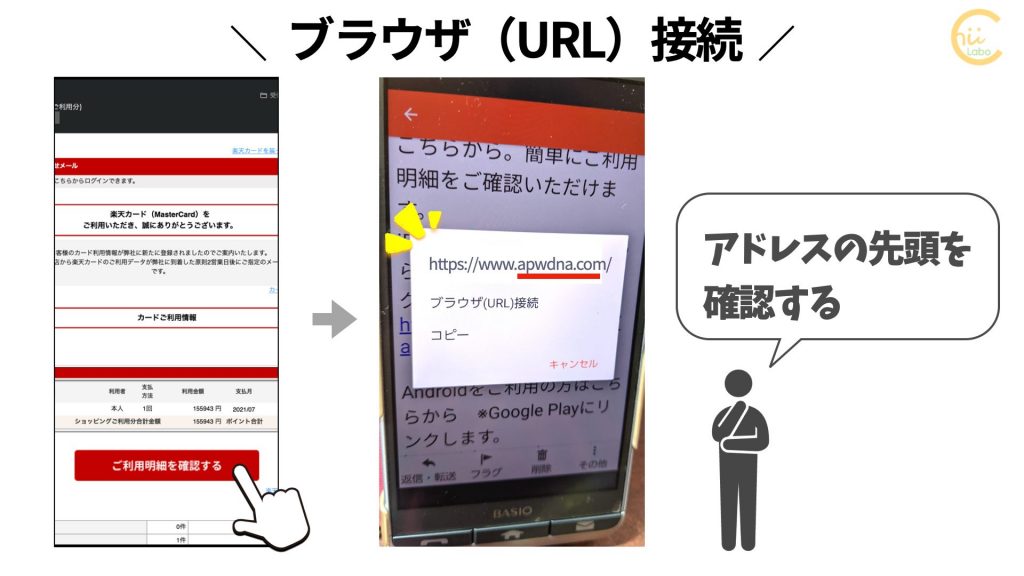

「auメール」などアプリによっては、リンクをタップしたときに、「ブラウザ(URL)接続」を確認するメッセージが表示されることがあります。

このときにも URLアドレスが表示されるので、先頭だけでも読んでみることがオススメです。

怪しいときには、キャンセルをすれば大丈夫です。

2.1. メールのヘッダー情報をみる

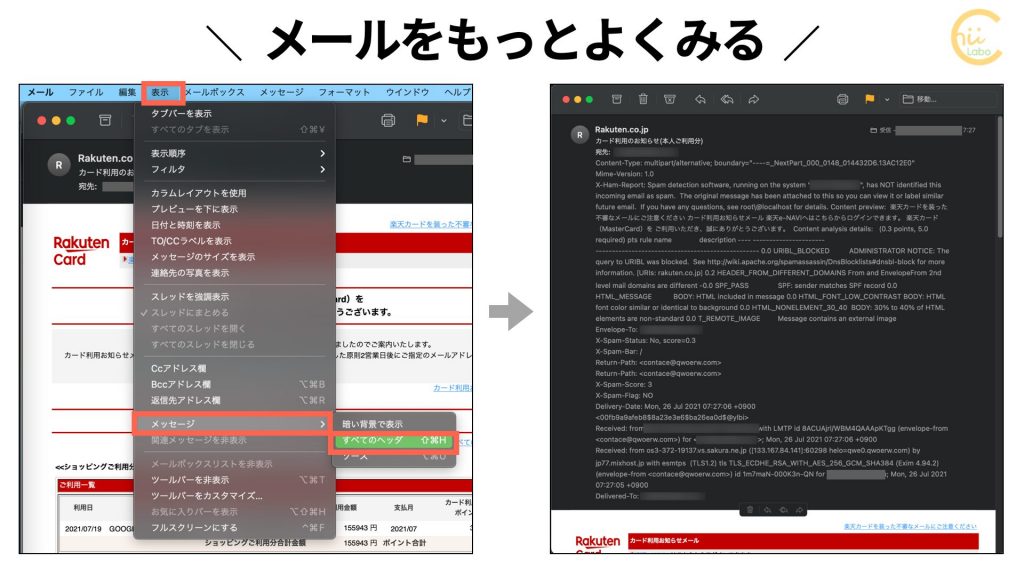

本当のメール送信元をたどるために、メールのヘッダー情報を確認しました。

ヘッダー情報の表示の仕方はメールアプリにもよります。

Macのメールアプリなので、メニューの「表示」ー「メッセージ」ー「すべてのヘッダ(⇧⌘H)」で表示しました。

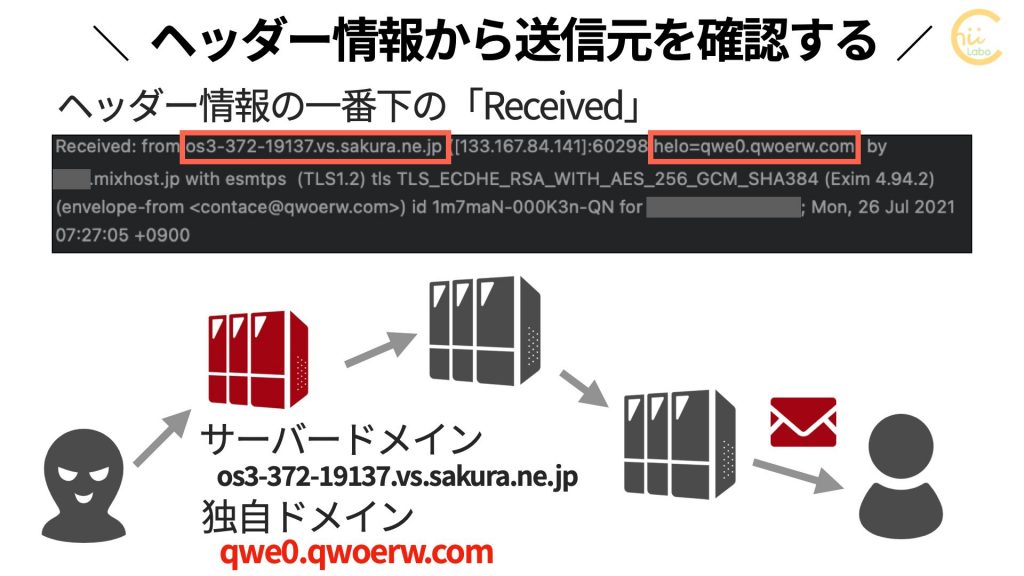

2.2. 唯一 改ざんできない項目「Received」

ヘッダー情報が送信者が構成するので、返信先アドレスなどは自由に改ざんできてしまいます。しかし、唯一 送信者だけでは変えられないのが「Received」の経路情報です。これは、送信サーバから受信サーバまで中継したサーバが次々と書き込んでいくからです。

一番下にある「Received」に記載されたドメイン名が送信元になります。いわば郵便物の消印です。

サーバは、sakura.ne.jpのサブドメインで、qwoerm.comという独自ドメインを取得していました。

例えるなら、sakura.ne.jpは集合住宅で、qwoerm.comが表札に当たります。sakura.ne.jpはレンタルサーバで、基本的には誰でも利用できます。

「helo=」の意味については、ここが参考になりました。

少なくともこれで、楽天カードからのメールではないことが確定しました。

もし、捜査機関が本気になれば、sakura.ne.jpに問い合わせをして、契約者を特定することができます。サーバの契約には、クレジットカードや銀行口座が必要なので、支払情報から犯人に迫っていくことができます。

こちらもどうぞ。

![[Vpass] たまったVポイントをキャッシュバックする](https://chiilabo.com/wp-content/uploads/2021/07/image-38-12-1024x576.jpg)